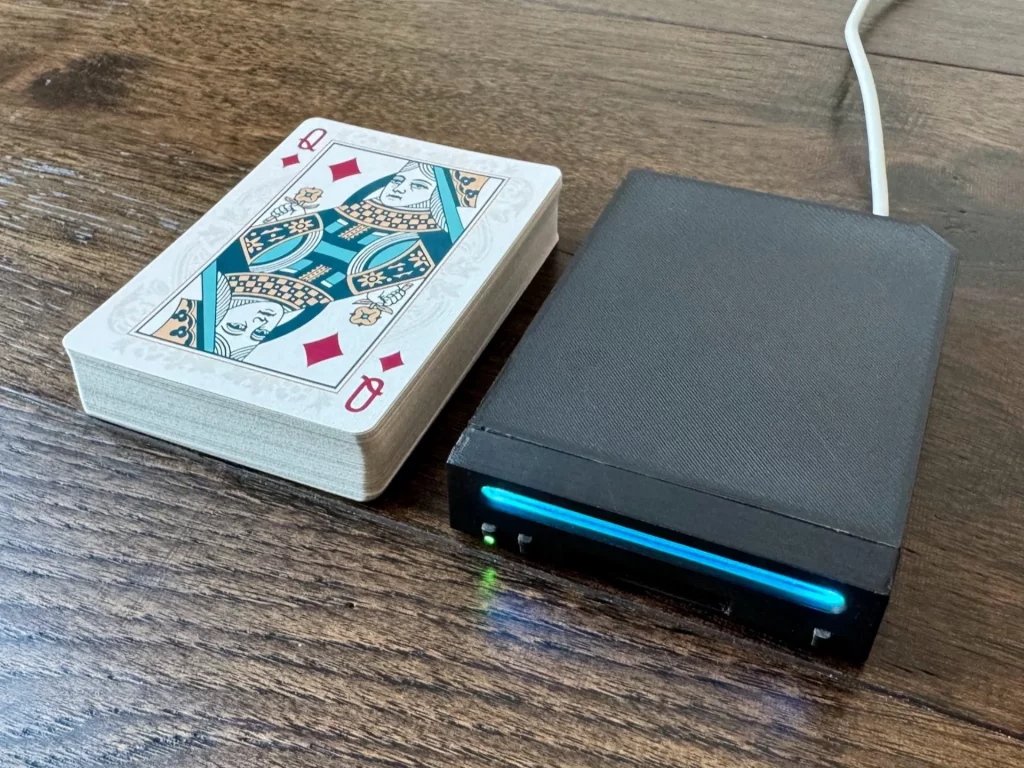

Ça y est les amis, on a atteint le summum du bidouillage et de la miniaturisation avec le Short Stack, un mod complètement dingue de la Nintendo Wii qui arrive à faire tenir toute la puissance de la console dans un boîtier de la taille d’un paquet de cartes ! C’est juste ahurissant quand on y pense.

Alors bien sûr, la Wii c’est pas la console la plus grosse à la base, mais quand même, passer de 157 x 60 x 197mm à un truc aussi compact, faut reconnaître que c’est quand même sacrément impressionnant. Et le plus fou dans tout ça, c’est que le moddeur n’a pas triché en passant par de l’émulation. Non non, le Short Stack embarque une vraie carte mère de Wii, juste super bien taillée et optimisée !

James Smith, le génie derrière ce projet de titan, a réussi à faire rentrer dans son petit boîtier imprimé en 3D la carte mère réduite de la Wii, un tas de cartes électroniques custom empilées les unes sur les autres (d’où le nom du mod) pour gérer le Bluetooth, l’USB, les ports manettes GameCube, et même un dissipateur thermique sur mesure. Niveau intégration, on est donc sur du très très haut niveau.

Bon par contre, évidemment, pas de lecteur de disque là-dedans, faut pas déconner. Mais ça n’empêche pas d’avoir quand même un petit slice factice qui s’illumine en façade pour faire genre. Les jeux et les sauvegardes sont stockés sur une carte microSD à la place. Et pour faire encore plus pro, le Short Stack se branche en HDMI et s’alimente en USB-C. De quoi faire un joli petit media center rétrogaming, fin et discret.

Alors certes, c’est pas le premier mod de Wii ultra compact, on avait déjà vu passer la KillMii qui tenait dans une boîte d’Altoids. Mais celle-là intégrait un écran, des contrôleurs et une batterie qui tenait… 10 minutes. Pas top pour les sessions de Mario Kart endiablées. Le Short Stack a au moins le mérite d’être vraiment utilisable au quotidien sans trop de compromis. Après, difficile de dire s’il s’agit vraiment de la « plus petite Wii du monde » comme l’affirme Smith, mais une chose est sûre, c’est probablement la plus compacte que vous aurez vraiment envie d’utiliser !

D’ailleurs si ce projet de fou vous tente, sachez que Smith a publié tous les détails, les fichiers de conception et les instructions sur GitHub. Vous y trouverez quelques infos sur la réalisation, même si on ne peut pas dire que ce soit un tutoriel complet non plus. Et attention, c’est clairement pas un mod pour débutants ! Il vous faudra de sacrées compétences en électronique, pas mal de matos spécifique et une bonne dose de patience pour arriver à un résultat similaire.

Enfin bref, je dis chapeau bas Monsieur Smith pour ce boulot de malade mental. On en redemande des comme ça ! Parce que soyons honnêtes, ça sert pas à grand chose mais qu’est-ce que c’est classe !