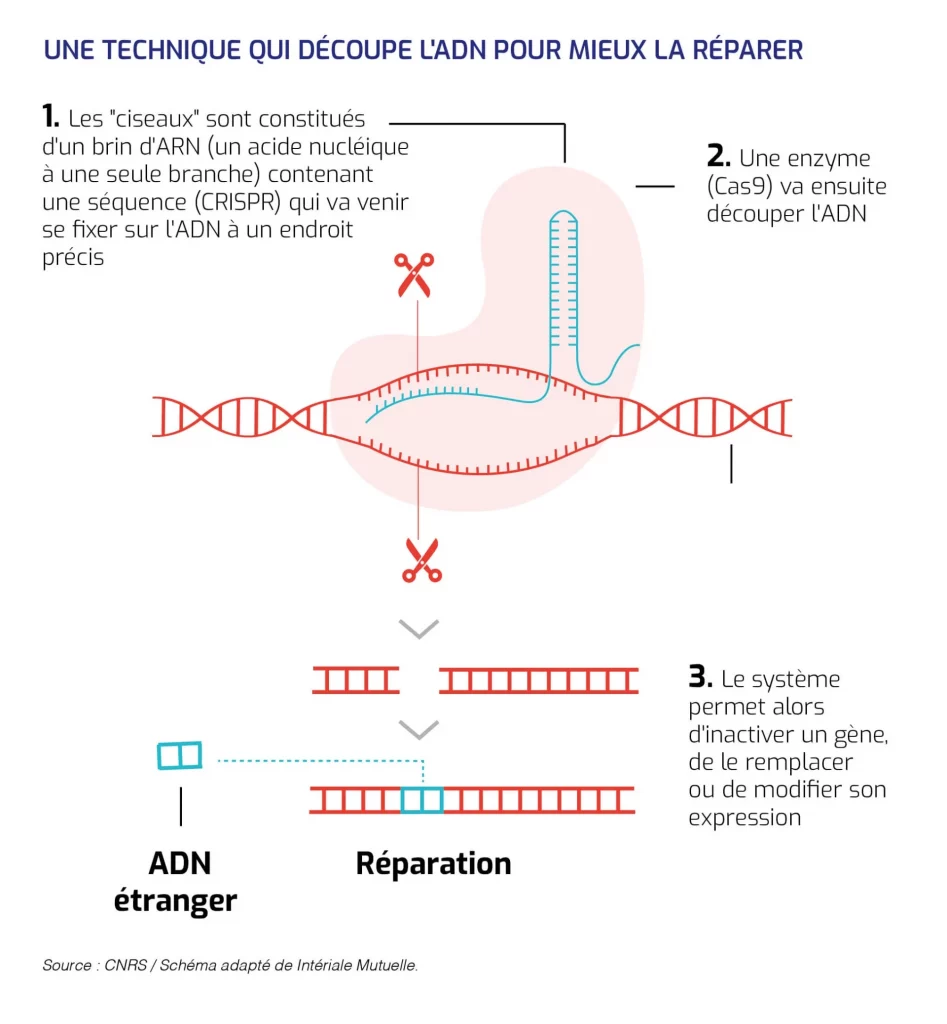

Vous avez sans doute entendu parler de CRISPR-Cas9 (non), cet outil d’édition génétique révolutionnaire qui permet de modifier l’ADN avec une précision chirurgicale. Et bien, figurez-vous que cette technologie déjà impressionnante pourrait être boostée par une autre innovation majeure : l’IA générative !

Attention, on est sur du lourd. En gros, l’idée c’est d’utiliser la puissance des algorithmes d’IA pour prédire les meilleurs « guides ARN » qui vont diriger les ciseaux moléculaires de CRISPR pile poil où il faut sur le génome. Plus besoin de faire de nombreux tests, il suffit de demander à votre IA favorite de vous générer le guide ARN parfait !

Mais à quoi ça va servir tout ça ?

Déjà, ça pourrait bien révolutionner la recherche biomédicale. Imaginez qu’on puisse modeler des lignées cellulaires ou des organismes modèles avec les mutations souhaitées rapidement, le gain de temps serait considérable ! Surtout que l’IA ne va pas juste prédire l’efficacité des guides ARN, mais aussi les potentiels effets secondaires. Parce que c’est bien beau de jouer avec le code de la vie, mais il faut éviter les conséquences indésirables… Là, l’IA va pouvoir modéliser les modifications « off-target » et réduire les risques.

Et à terme, ça ouvre des perspectives intéressantes pour la médecine personnalisée. Des thérapies géniques sur-mesure, où il suffirait de séquencer votre ADN, le fournir à une IA qui va déterminer le traitement CRISPR optimal, et hop, traiter des maladies génétiques ! Bon après, il faudra encore travailler sur les vecteurs pour acheminer ça dans les bonnes cellules…

Cela dit, on n’en est pas encore là, et il y a quand même des défis importants à relever. Déjà, éthiquement ça soulève des questions. Est-ce qu’on est prêts à laisser une IA influencer le génome humain ? Et il va falloir un cadre réglementaire solide et beaucoup de transparence pour éviter les dérives… Et puis techniquement, c’est loin d’être gagné ! Les interactions génétiques sont très complexes, avec de nombreux phénomènes comme l’épistasie et la pléiotropie. Pas sûr que les IA arrivent à modéliser un système aussi compliqué, même avec du deep learning poussé… Sans compter les contraintes pour synthétiser les guides ARN.

Mais bon, c’est le genre de défi stimulant non ? Si des IA peuvent générer des images bluffantes ou écrire du code, pourquoi pas des modifications génétiques ? En tout cas, une chose est sûre, la convergence de l’IA et des biotechs promet des avancées passionnantes.

Alors oui, certains diront que tout ceci relève encore de la spéculation, voire de la science-fiction. Que l’édition génétique est trop complexe pour être entièrement automatisée, même avec l’aide de l’IA. Que les risques de dérives sont trop grands et qu’il faut appliquer le principe de précaution. Ce sont des arguments à prendre en compte. Mais bon, on a dit pareil pour la fécondation in vitro, les OGM, les thérapies géniques…

À chaque fois, on nous dit que c’est contre-nature, que ça va avoir des conséquences désastreuses, et au final ça finit par entrer dans les mœurs et faire progresser la médecine. Alors sur l’IA et CRISPR, voyons jusqu’où ça nous mène, tout en étant vigilants sur les enjeux éthiques. Parce qu’on parle quand même de technologies avec un potentiel énorme pour soigner des maladies et améliorer notre compréhension du vivant. Ce serait dommage de tout bloquer.

Maintenant, si vous voulez en savoir plus sur la révolution CRISPR-IA, je vous invite à lire cet excellent article du New York Times.