Je ne suis pas un utilisateur de la plateforme MYM ni du côté des créateurs de contenus ni du côté des « consommateurs », mais je sais à peu près qu’elle est leur proposition de valeur… En gros, c’est une plateforme où des gens peuvent vendre leurs vidéos, leur podcasts, des articles, des cours, même des show one-to-one et les utilisateurs payent pour voir ce que les créateurs proposent.

Mais c’est surtout utilisé par des créateurs et des créatrices qui aiment bien vendre des contenus où ils sont à poil. La plateforme a donc le vent en poupe comme vous pouvez vous en douter, et aujourd’hui ils s’ouvrent à quelque chose que je trouve plutôt problématique : les arts divinatoires.

Sous ce terme, ça regroupe plein de conneries comme l’astrologie, la cartomancie, la numérologie, la tarologie… et malheureusement, il y a de plus en plus d’adeptes de tout ça, notamment chez les 25-45 ans qui sont aussi la cible principale de MYM. Cela s’explique probablement parce que le niveau d’intelligence baisse, que l’époque est incertaine / anxiogène et que pendant des années, on a tous subi l’horoscope sur toutes les chaines de TV et de radio en mode normal comme la météo ou les infos. Les médias ont leur part de responsabilité et je n’ai jamais vu le moindre disclaimer avant ce genre de chose pour expliquer que c’est de la fiction pour gens désespérés.

Alors évidemment, tant que c’est pour le fun et que ça fait du bien au moral, pourquoi pas. Mais industrialiser tout ce bordel dans MYM (ou ailleurs), c’est ouvrir grand les portes du n’importe quoi divinatoire pour tondre les gogos qui pensent VRAIMENT qu’on peut prévoir l’avenir. Bref, je trouve ça hyper moyen.

La plateforme promet un accompagnement personnalisé pour les créateurs, mais je peine à croire que ça suffira à éviter les dérives puisque c’est leur cœur de « métier » qui est problématique. On va donc se retrouver comme sur les Live TikTok avec une armée de madame Irma 2.0, prêtes à vous soutirer votre pognon contre une prédiction foireuse sur votre vie amoureuse ou professionnelle. Et comme d’habitude, ce seront ceux qui sont les plus fragiles et les plus crédules, qui se feront vider les poches.

C’est moche et comme MYM ne s’embarrasse pas de scrupules quand il s’agit de faire du blé, ajouter l’astrologie et la voyance dans l’équation, c’est aussi naturel que de verser un grand verre d’eau dans une huile bouillante.

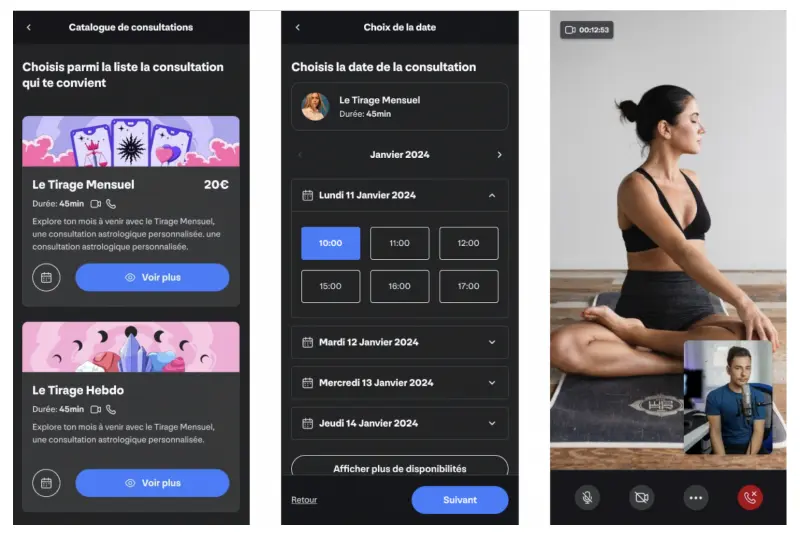

Regardez ça, on dirait le doctolib du paranormal :

Alors vous pensez peut-être que je dramatise parce que vous êtes Poisson ascendant Tête De Cul, mais en vrai, les « arts » divinatoires ça peut vite partir en vrille… Déjà, ça fait croire aux gens que tout est écrit, que leur vie dépend de leur signe, donc ça les incite pas trop à se sortir de leur merde. Ensuite, les prédictions sont par définition hyper vagues, en mode effet barnum et ça enfonce les personnes encore plus dans leurs délires. Il y a en effet des risques psychologiques pour les personnes vulnérables, qui pourraient tomber dans une dépendance à ces pratiques en espérant des réponses à leurs problèmes. Et cela peut aggraver des troubles anxieux ou dépressifs.

Sans parler des conseils moisis du charlatologue qui risquent de faire encore plus de dégâts dans la vie de leurs adeptes qui prendront des décisions irrationnelles sur des sujets importants qui concernent leur santé, leurs finances, mais également leurs relations. Et bien sûr, ça détourne totalement de la pensée rationnelle et de la science, à une époque où les idiocrates font déjà beaucoup de dégâts avec leur chemtrails, leurs reptiliens et autres théories Qanon sans imagination.

Bref, c’est une industrie, un business qui n’a d’autre but que d’arnaquer des gens qui n’ont pas besoin de ça et je trouve ça profondément regrettable que MYM s’embarque là-dedans, contribuant encore un peu plus à transformer ces croyances en un truc normal, répandu et réel. D’ailleurs ça m’étonne qu’il n’y ait pas de régulation et de contrôle sur ce secteur et ça m’étonne encore plus qu’en 2024, les médias donnent du crédit à ce genre de truc.

Bref, gros pouce vers le bas pour eux.